بحلول أوائل شهر ديسمبر من العام 2017، اكتشفت شركة 360 نت لاب عائلة جديدة من البرمجيات الخبيثةالتي أطلقوا عليها اسم ساتوري Satori، المشتقة من برمجية ميراي Mirai الخبيثة، والتي تستهدف ثغرتينأمنيتين، الأولى هي عبارة عن ثغرة أمنية في نص برمجي تنفيذي موجود ضمن خدمة بروتوكول النفاذ إلىالدليل البسيط miniigd SOAP الخاصة براوتر Realtek SDK، والثانية ثغرة أمنية اكتشفت مؤخراً في بوابةالراوتر HG532e المنزلي من هواوي، المصححة في أوائل شهر ديسمبر من العام 2017.

وقد قامت الوحدة 42 التابعة لشركة بالو ألتو نتوركس بالبحث والتحري حول برمجية ساتوري Satoriالخبيثة، واستناداً على عمليات استقصاء البيانات التي قمنا بها، تبين لنا وجود ثلاثة صيغ مختلفة لهذهالبرمجية الخبيثة، حيث ظهرت أولاها خلال شهر أبريل من العام 2017، أي قبل ثمانية أشهر من موجةالهجمات الأخيرة.

كما عثرت الوحدة 42 أيضاً على دلائل تشير إلى أن صيغة برمجية ساتوري الخبيثة التي تقوم باستغلالالثغرة الأمنية التي كانت نشطة في أواخر شهر نوفمبر 2017، أي قبل أن تقوم شركة هواوي بتصحيح الثغرةالأمنية، ما يشير إلى أن هذه الصيغة من برمجية ساتوري الخبيثة كانت تجسد هجوم اليوم–الصفر التقليدي،وهو هجوم يستهدف ثغرة أمنية غير مكتشفة سابقاً، ولم يتم إصدار أي تصحيح لها بعد ذلك.

وتثبت نتائج عملية التحليل التي قمنا بها حول كيفية تطور برمجية ساتوري الخبيثة صحة نظريتنا القائلةبتطور المزيد من برمجيات إنترنت الأشياء الخبيثة من أجل استغلال إما إحدى الثغرات الأمنية المعروفة، أوحتى استغلال الثغرة الأمنية اليوم–الصفر.

تجدر الإشارة إلى أن الصيغ الأولى من برمجيات إنترنت الأشياء الخبيثة، مثل غافغيت Gafgyt والصيغةالأصلية لبرمجية ميراي، استغلت كلمات السر الافتراضية أو الضعيفة كي تهاجم الأجهزة. ورداً على ذلك، بدأالمستخدمون والمصنعون بتغيير كلمات السر الافتراضية، وتصعيب صيغة كلمات السر بهدف إحباط هذهالهجمات.

وعليه، قام بعض مصممي برمجيات إنترنت الأشياء الخبيثة، على غرار الجهات التي تقف وراء البرمجيةالخبيثة أمنسيا Amnesia وآي أو تي_ريبر IoT_Reaper، بتغيير طرق استغلال الثغرات الأمنية المعروفة ضمنبعض أجهزة إنترنت الأشياء IoT. وبطبيعة الحال، استجابت الشركات الموردة لتقنيات إنترنت الأشياء IoTلهذا الأمر بتصحيح الثغرات الأمنية.

أما الخطوة المنطقية التالية والمتوقعة من قبل الجهات المهاجمة فتتمثل في الانتقال إلى استخدام نموذجهجوم اليوم–الصفر التقليدي لاستهداف الثغرات الأمنية غير المعروفة وغير المكتشفة.

وأشارت الوحدة 42 إلى المراحل الرئيسية لتطور برمجية ساتوري الخبيثة، لتصبح فيما بعد من عائلةبرمجيات إنترنت الأشياء الخبيثة التي تستهدف ثغرات اليوم–الصفر الأمنية. وعرضت كيف تمكنتبرمجية ساتوري الخبيثة، المشتقة من برمجية ميراي الخبيثة، من إعادة استخدام بعض نصوص شيفرةالمصدر الخاصة ببرمجية ميراي الخبيثة لتحقيق مسح شامل لبروتوكول الـ وكلمات السر للقيام بهجمةعنيفة تستهدف المهام الوظيفية.

وقد قامت برمجية ساتوري الخبيثة أيضاً بتحديد نوع من أجهزة إنترنت الأشياء، حيث أظهر سلوكياتمختلفة وفقاً لاختلاف أنواع هذه الأجهزة. وهو ما يؤكد لنا بأن مصمم برمجية ساتوري Satori الخبيثة بدأبعكس هندسة البرامج الثابتة في العديد من أجهزة إنترنت الأشياء، وذلك بهدف جمع المعلومات الأصليةللجهاز، واكتشاف ثغرات أمنية جديدة. وفي حال صح هذا الأمر، فقد نشهد في المستقبل القريب صيغ جديدةلبرمجية ساتوري الخبيثة تستهدف العديد من الثغرات الأمنية غير المعروفة في الأجهزة الأخرى.

مراحل تطور برمجية ساتوري الخبيثة

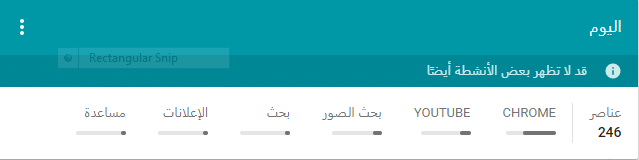

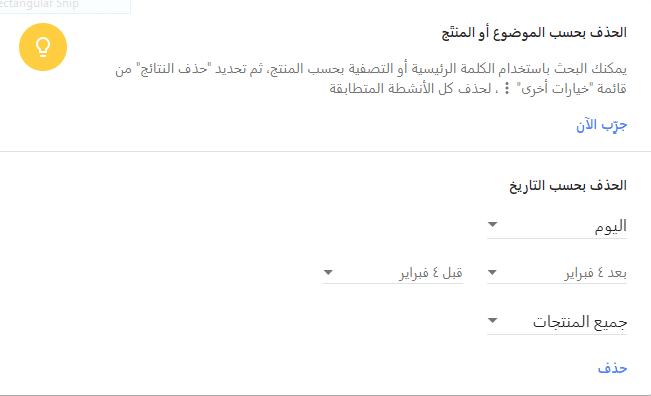

تمكنت الوحدة 42 منذ شهر أبريل من العام 2017 من رصد عدد من الهجمات التي شنتها برمجية ساتوريSatori الخبيثة، ومن خلال تحليل سجلات الهجمات التي قمنا برصدها، واستناداً على نتائج عميلات تحليلالعينة، استطاعت الوحدة تحديد ثلاث صيغ رئيسية مختلفة لبرمجية ساتوري الخبيثة، حيث تشير نتائجعمليات التحليل التي قمنا بها إلى أن هذه الصيغ الثلاث تنفذ أوامر مختلفة.

الصيغة الأولى تقوم فقط بفحص الإنترنت، والتحقق من عنوان بروتوكول الإنترنت IP لمعرفة أيها يحوي علىثغرة أمنية ضمن تسجيل الدخول إلى بروتوكول الـ Telnet، وذلك عن طريق محاولات تجريب كلمات السرالمختلفة. وبمجرد نجاحها في تسجيل الدخول فإنها تقوم بتفعيل جدار صد ضد عمليات الوصول، ومن ثمتعمل على تنفيذ الأوامر /bin/busybox satori أو “/bin/busybox SATORI فقط.

أما الصيغة الثانية فإنها محاطة بطبقة حماية وتمويه من أجل تفادي كشفها من قبل عمليات الكشف الثابتة.وفي الوقت نفسه، قامت الجهة المهاجمة بإضافة كلمة السر aquario ضمن دليل كلمات المرور، لكي تستخدمهادائماً للدخول من أول محاولة لها، كما أن كلمة السر aquario تعتبر كلمة السر الافتراضية لأجهزة الراوترالرائجة في دول أمريكا الجنوبية، وهو ما يشير إلى أن الجهة المهاجمة بدأت بالتغلب على البرامج المؤتمتةفي أمريكا الجنوبية.

في حين قامت الصيغة الثالثة من البرمجية باستغلال ثغرتين أمنيتين لتنفيذ النص البرمجي عن بعد، بما فيذلك ثغرة اليوم–الصفر الأمنية (CVE-2017-17215)، وهو وجه الشبه الذي يربطها ببعض عينات الصيغةالثانية، فهما تحملان نفس الأوامر المدرجة.

النتيجة

تظهر برمجية ساتوري الخبيثة أن برمجيات إنترنت الأشياء الخبيثة تتطور باستمرار على نطاق واسع، فهيتبدأ من الهجمات العنيفة لكشف كلمات السر، وصولاً إلى هجمات استغلال الثغرات الأمنية.

كما أن شيفرة المصدر المفتوح لبرمجية ميراي الخبيثة وفّر لمصممي برمجيات إنترنت الأشياء الخبيثة نقطةانطلاق جيدة نحو تطوير صيغ جديدة، الأمر الذي قد يصبح من التوجهات السائدة إذا ما واصل مصمموبرمجيات إنترنت الأشياء الخبيثة اعتمادهم على استغلال المزيد من الثغرات الأمنية المعروفة، أو اكتشافثغرات اليوم–الصفر الأمنية لمهاجمة أجهزة إنترنت الأشياء.

تجدر الإشارة إلى أن شركة بالو ألتو نتوركس قامت بإصدار التصحيح رقم (37896) لأنظمة كشف ومنعالاختراق الخاص بثغرة اليوم–الصفر التي تستغله برمجية ساتوري الخبيثة. كما تمكنت شركة وايلدفاير أيضاًمن تدارك نقاط الكشف عن عينات برمجية ساتوري الخبيثة، في حين قامت شركة سي تو إس بتصنيفهاضمن البرمجيات الخبيثة.